Sicherer

ins Internet

unter Windows 98

Das Internet ist ein interessanter Ort. Man kann dort Leute aus aller Welt treffen, sich die neuesten Informationen besorgen und die aktuellen Treiber für seine Hardware finden. Schon heute ist das Internet aus dem täglichen Leben nicht mehr wegzudenken und in Zukunft wird seine Bedeutung sicher noch steigen.

Leider hat es aber auch seine Schattenseiten. Werbebanner und Cookies erlauben es, die Bewegungen eines Surfers im Netz zu verfolgen und ermöglichen es damit, genaue Profile über seine persönlichen Vorlieben zu erstellen. Feindliche Webseiten können seine Dateien auslesen und löschen, sowie Viren installieren. Trojanische Software ist darüber hinaus dazu in der Lage, die Festplatte zu formatieren, Paßwörter auszulesen oder Tastendrücke zu protokollieren. Einige Varianten können sogar dazu dienen, den Rechner von einem beliebigen Ort aus fernzusteuern. Schließlich besteht auch noch die Gefahr, daß Netzwerkfreigaben für das lokale Netz auch aus dem Internet zugreifbar sind.

Es wird das Ziel dieses Dokumentes sein zu zeigen, wie man diese Risiken minimieren kann. Der Autor geht dabei davon aus, daß ein handelsüblicher PC mit Windows 98 vorhanden und es dem Benutzer nicht zuzumuten ist, diesen auf ein anderes Betriebssystem umzustellen, geschweige denn sich die nötigen Kenntnisse anzueignen, um besagtes System sicher zu konfigurieren.

Auch wenn man Windows 98 prinzipiell ziemlich sicher konfigurieren kann, so ist es doch nicht möglich, einen hundertprozentigen Schutz zu garantieren. Gelingt es aber einem Angreifer erst einmal, »einen Fuß in die Tür zu bekommen«, so existieren keine weiteren Schutzmechanismen, die ihn daran hindern, die totale Kontrolle über den Rechner zu erlangen. Aus diesem Grunde empfiehlt es sich, auf dem zum Surfen benutzten System keine Anwendungen zu benutzen, bei denen man einen Ausfall oder Verlust aller Daten nicht ohne Probleme verschmerzen kann. Die genaue Einschätzung muß natürlich dem Anwender überlassen bleiben, aber es fallen z.B. Textverarbeitungen, Tabellenkalkulationen und Programme darunter, die einem bei der Steuererklärung helfen.

Der einfachste Weg, eine Trennung der Systeme zu erreichen, besteht sicherlich darin, zwei Rechner zu benutzen, von denen der eine dem Surfen vorbehalten ist, während der andere für alle sonstigen Anwendungen benutzt wird. Obwohl dies die sauberste Lösung ist, kommt sie aber wohl nur dann in Frage, wenn schon ein zusätzlicher Rechner vorhanden ist, der zu diesem Zweck umgerüstet werden kann. Ist dies nicht der Fall, so bietet es sich an, die Festplatten des Rechners in Wechselrahmen einzubauen und eine weitere Platte samt Einschub für den Wechselrahmen anzuschaffen. Auf diese Weise ist es möglich, vor dem Besuch des Internets alle »normalen« Platten zu entfernen und die »Surfplatte« einzubauen. Dabei ist allerdings zu beachten, daß im BIOS der Plattentyp aller Platten als »Auto« eingetragen ist, so daß es beim Start selbständig erkennt, welche Platten vorhanden sind.

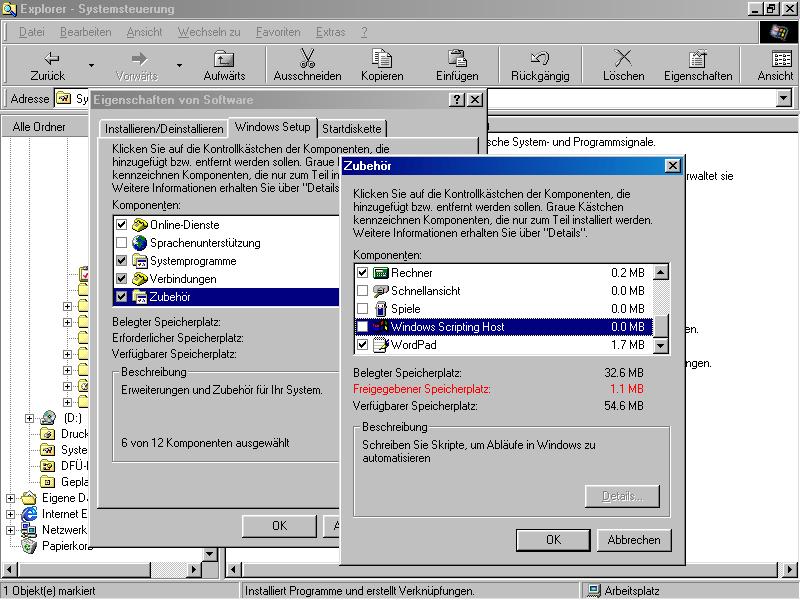

Nachdem nun die Hardware für das Surfen vorbereitet ist, gilt es Windows 98 sowie die für den Zugang nötige Software zu installieren. Dies ist nicht weiter problematisch und soll hier nicht erklärt werden. Es ist allerdings zu beachten, daß Windows ohne den Windows Scripting Host, den Personal Webserver und Frontpage Express installiert wird, bzw., daß diese nach der Installation über die Systemsteuerung->Software->Windows Setup->Zubehör, bzw. ...->Windows Setup->Internet Programme entfernt werden. Dieser Vorgang wird in der folgenden Abbildung dargestellt:

Der Windows Scripting Host ist dabei besonders wichtig, da er gerne als Einfallstor für HTML-Viren benutzt wird. Aus ähnlichen Gründen sollte auch kein Office-Paket installiert werden. Sollen Word-Dokumente aus dem Internet betrachtet werden, so ist dies in der Regel auch mit der Schnellansicht, dem Wordpad (beide in Windows 98 enthalten) oder dem Wordbetrachter (unter http://www.microsoft.de erhältlich) möglich. Auf diese Weise wird die Verseuchung des Systems mit Makroviren vermieden.

Für den Personal Webserver sind dagegen noch keine Angriffe bekannt. Er ist aber im Grunde unnötig, es sei denn, es sollen Webseiten mit Frontpage Express erstellt werden. Wird er installiert, so stellt der Windows-Rechner einen richtigen Webserver dar, der von jedem Rechner im Internet abgefragt werden kann. Nun ist aber eines der wichtigsten Prinzipien der Internetsicherheit, keine unnötigen Serverdienste auf dem Rechner zu installieren, da sie immer einen Ansatzpunkt für mögliche Angriffe darstellen. Aus diesem Grund scheint es ratsam, ihn zu deinstallieren. Frontpage Express ist damit nicht mehr benutzbar und kann ebenfalls deinstalliert werden.

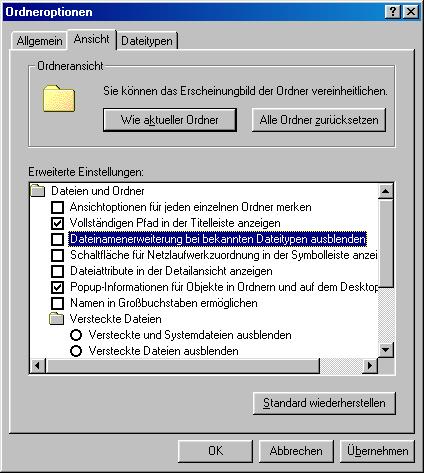

Um die Grundkonfiguration abzuschließen, sollte noch sichergestellt werden, daß der Explorer auch alle Dateien in einem Verzeichnis anzeigt. Standardmäßig werden als »versteckt« markierte Dateien nicht und Dateien mit bekannten Endungen ohne dieselbe angezeigt. Beide Tatsachen können dazu genutzt werden, daß eine Datei im Explorer nicht angezeigt wird. Um dies zu vermeiden, sollte in einem Explorerfenster unter Ansicht->Ordneroptionen->Ansicht der Punkt »Dateinamenerweiterung bei bekannten Dateitypen ausblenden« abgestellt werden. Außerdem sollte unter »Versteckte Dateien« der Punkt »Alle Dateien anzeigen« angewählt werden.

Generell sollte ein guter Grund vorliegen, falls auf einem Surfsystem Freigabedienste installiert werden. Läßt sich dies nicht vermeiden, so sollte sichergestellt werden, daß diese nicht in das Internet exportiert werden.

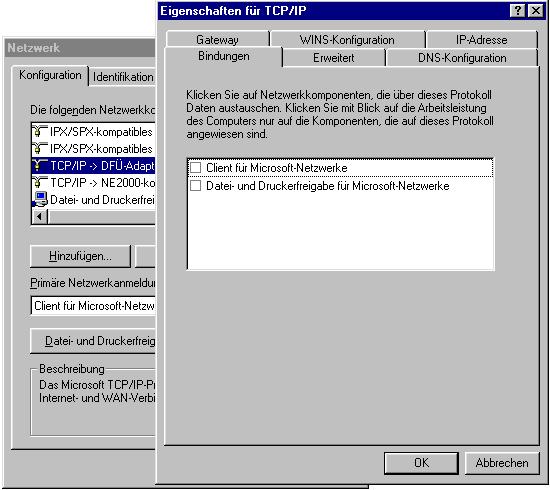

Um dies zu erreichen müssen als erstes die Bindungen von TCP überprüft werden. Dazu wählt man in der Systemsteuerung die Karte Netzwerk und sucht das TCP-Protokoll. Dieses sollte zweimal vorhanden sein, einmal ist es an die Netzwerkkarte gebunden, einmal an das DFÜ-Netzwerk. Uns interessiert der letztere Eintrag. Nach einem Klick auf »Eigenschaften« und der Anwahl der Karte »Bindungen« bietet sich das folgende Bild:

Insbesondere das Kästchen »Datei- und Druckerfreigabe für Microsoft-Netzwerke« sollte leer sein.

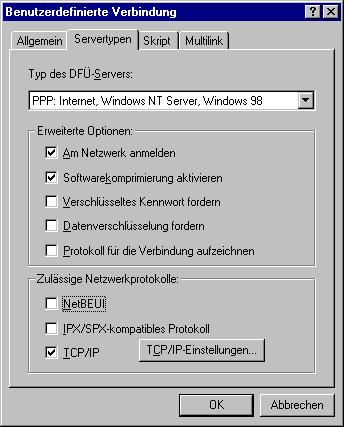

Als nächstes sollten noch die Einstellungen der im DFÜ-Netzwerk eingetragenen Verbindungen überprüft werden. Dazu klickt man nacheinander mit der rechten Maustaste auf die einzelnen Einträge und wählt im nun erscheinenden Kontextmenü den Punkt »Eigenschaften«. In dem sich nun öffnenden Fenster wählt man die Karte »Servertypen«. Hier sollte sich der folgende Anblick bieten:

Die Einstellungen im oberen Kästchen sollten dabei nicht verändert werden. Unter »Zulässige Netzwerkprotokolle« sollten dagegen »NetBEUI« und »IPX/SPX-kompatibles Protokoll« abgewählt werden.

Der wichtigste Ansatzpunkt für Angriffe ist der Browser. Täglich werden neue Methoden bekannt, ihn zu Aktionen zu überreden, die für den Benutzer gelinde gesagt unvorteilhaft sind. Bekannten Angriffen sollte entgegengetreten werden, indem jeweils die aktuellen Patches, bzw. die neueste Version des Browsers installiert wird.

Darüber hinaus läßt sich sagen, daß die überwiegende Anzahl von Angriffen nur in Verbindung mit aktiven Seiteninhalten funktioniert (Java, JavaScript, VBScript, ActiveX-Controls, ...). Es empfiehlt sich daher, diese abzustellen. Alle gängigen Browser bieten dazu in ihren Konfigurationseinstellungen die Möglichkeit. Leider bedeutet dies auch, daß bestimmte Seiten nicht mehr brauchbar dargestellt werden. Dies ist zwar bedauerlich, es stellt sich aber die Frage, ob es einem das Risiko wert ist, seinen Rechner so zu konfigurieren, daß es einem beliebigen Ersteller von Web-Seiten erlaubt werden soll, Dateien auszulesen oder zu löschen, bzw. den Rechner herunterzufahren.

Neben der Integrität des Rechners sollte man sich aber auch um die eigene Privatsphäre Gedanken machen. Ein wichtiges Problem stellen in diesem Zusammenhang Cookies dar. Hierbei wird es einem Webserver erlaubt, eine kurze Zeichenkette auf dem Rechner des Besuchers zu speichern, welche ihm dann in Zukunft bei jedem weiteren Besuch mitgeteilt wird. Dies erlaubt es, Besucher eindeutig wiederzuerkennen. Zusammen mit dem Referrer-Header, d.h. der Information, von welcher Seite der Besucher gerade kommt, erlauben Cookies es den Firmen, deren Werbebanner inzwischen auf fast jeder Web-Seite eingebunden sind, die Wege eines Benutzers fast im ganzen Internet zu verfolgen.

Auch Cookies können im Browser abgestellt werden und wem die Idee eines »großen Bruders«, der einem beim Surfen ständig über die Schulter schaut, nicht gefällt, sollte von dieser Möglichkeit Gebrauch machen. Leider gibt es Web-Seiten, die dann nicht mehr zugreifbar sind (z.B. die Knowledge Base von Microsoft), es besteht aber immer noch die Möglichkeit, vor dem Besuch derartiger Seiten die Einstellungen von »Cookies niemals annehmen« auf »nachfragen« zu ändern , was einem immer noch die Möglichkeit läßt, selektiv die Cookies des Seitenanbieters zu akzeptieren, andere (z.B. von Linkexchange oder Doubleclick ) aber abzulehnen. Auf die Dauer ist dies allerdings unzumutbar, da viele Seiten gleich ein halbes Dutzend Cookies setzen wollen. Die Einstellungen sollten daher so schnell wie möglich zurückgesetzt werden.

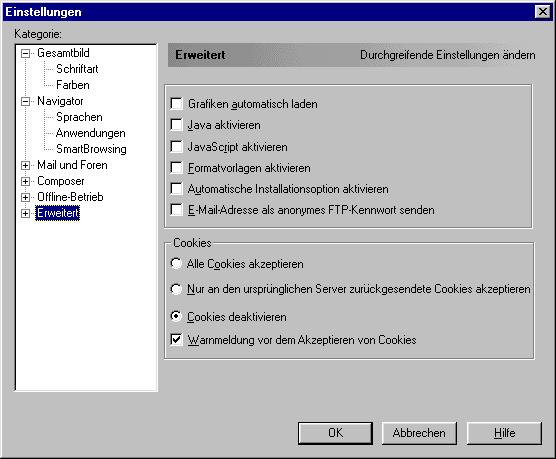

Die oben beschriebenen Einstellungen lassen sich im Navigator recht einfach vornehmen. Man wählt dazu im Menü »Bearbeiten« den Punkt »Einstellungen«. In dem nun erscheinenden Fenster klickt man unter »Kategorie« auf »Erweitert«, worauf das Fenster folgendermaßen aussehen sollte:

Wichtig ist es nun, darauf zu achten, daß neben »Java aktivieren«, »JavaScript aktivieren«, »Automatische Installationsoption aktivieren« und »E-Mail-Adresse als anonymes FTP-Kennwort senden« kein Haken steht. Für die Cookie-Einstellungen gilt, daß zuerst der Haken vor »Warnmeldung vor dem Akzeptieren von Cookies« gesetzt werden sollte, bevor man »Cookies deaktivieren« anwählt.

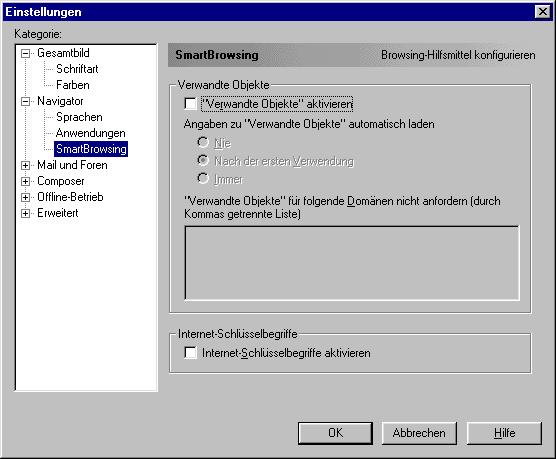

Eine Besonderheit von Netscape stellt das »Smart Browsing« dar. Es bedeutet, daß eine eingegebene URL an Netscape gesandt wird, woraufhin dort die URL entweder vervollständigt wird, oder URLs zum gleichen Thema herausgesucht werden. Dies entspricht im Prinzip dem Aufruf einer Suchmaschine, nur daß hier teilweise jede besuchte Web-Seite an Netscape weitergemeldet wird.

Um dieses Verhalten zu kontrollieren, existiert ebenfalls eine Einstellmöglichkeit. Der Punkt »Navigator« unter »Kategorie« besitzt einen Unterpunkt »SmartBrowsing«. Wird dieser angewählt, so erscheint der folgende Dialog:

Wie aus der Abbildung ersichtlich, teilt sich das »Smart Browsing« in zwei Unterbereiche. Da wäre zum einen »Verwandte Objekte«, womit die Frage nach URLs zum selben Thema gemeint ist. Standardmäßig ist hier eingestellt, daß der Navigator, nachdem er in der bestehenden Sitzung einmal nach einem verwandten Objekt gefragt wurde, alle im folgenden besuchten Seiten an Netscape weitermeldet. Da dies doch einen ziemlichen Eingriff in die Privatsphäre darstellt, sollte sich entweder kein Haken vor »verwandte Objekte« befinden oder »Angaben zu verwandte Objekte automatisch laden« auf »Nie« gesetzt sein. In letzterem Fall wird nur dann eine Anfrage losgeschickt, wenn der Benutzer tatsächlich darum gebeten hat.

Die »Internet Schlüsselbegriffe« beschreiben den Vorgang, daß der Navigator bei einer unvollständigen Adresse selbständig versucht, diese zu vervollständigen. Da dies wiederum eine Anfrage an den Netscape-Server bedeutet und diese ohne Rückfrage an den Benutzer erfolgt, sollte auch dieser Punkt deaktiviert werden.

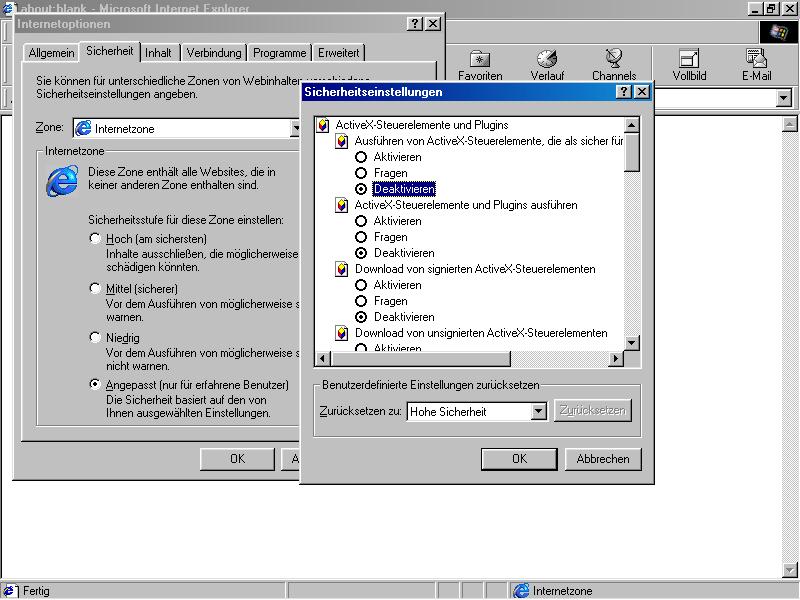

Der Internet Explorer kennt das Konzept unterschiedlicher Sicherheitszonen, in denen unterschiedliche Sicherheitseinstellungen gelten. So gelten für auf dem lokalen Rechner liegende Seiten andere Zugriffsbeschränkungen als für solche, die von einem Rechner im Internet heruntergeladen wurden. Dies erscheint auf den ersten Blick sehr sinnvoll, da man lokalen Seiten sicherlich mehr Vertrauen entgegenbringt, als solchen, die von einem völlig unbekannten Rechner im Internet stammen. Leider hat sich aber gezeigt, daß dieser Einteilung nicht vertraut werden kann. Es gibt sogar HTML-Viren, die es schaffen, diese zu umgehen. Es empfiehlt sich daher für alle Zonen die restriktivsten Einstellungen zu treffen.

Um dies zu tun, wählt man im Menü Ansicht den Unterpunkt »Internetoptionen« aus. In dem nun erscheinenden Fenster wählt man die Karte »Sicherheit«. Auf dieser kann für jede Zone eine Sicherheitsstufe ausgewählt werden.

Der folgende Vorgang muß nun für jede Sicherheitszone wiederholt werden. Man wählt die Einstellung »Angepasst« und klickt auf »Einstellungen«. Der folgende Screenshot sollte in etwa dem sich Ihnen bietenden Bild entsprechen:

Um nicht jede Einstellung einzeln korrigieren zu müssen, bietet es sich an, zuerst einmal unter »Zurücksetzen auf« den Punkt »Hohe Sicherheit« zu wählen und den Button »Zurücksetzen« zu klicken. Nun müssen noch folgende Einstellungen getroffen werden

|

Punkt |

Einstellung |

|---|---|

|

Ausführen von ActiveX-Steuerelemente, die als sicher für Scripting markiert sind |

Deaktivieren |

|

Java-Einstellungen |

Java deaktivieren |

|

Active Scripting |

Deaktivieren |

|

Ziehen und Ablegen oder Kopieren und Einfügen von Dateien |

Deaktivieren |

Nun sollten alle Möglichkeiten für die Ausführung aktiver Webseiten beseitigt sein. Damit blieben nur noch Einstellungen, die den Browser dazu verleiten, unnötige personenbezogene Daten weiterzugeben.

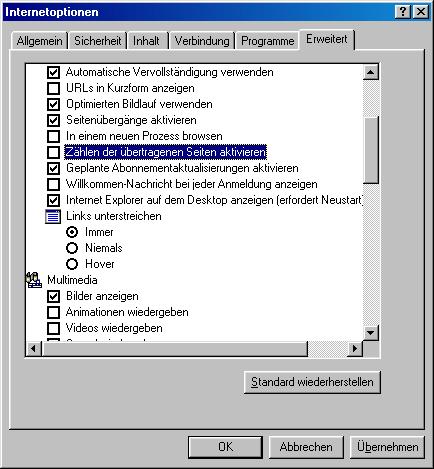

Diese Einstellungen finden sich nicht auf der Karte »Sicherheit«, sondern »Erweitert«:

Bei den zu ändernden Einstellungen handelt es sich um:

|

Punkt |

Einstellung |

|---|---|

|

Zählen der übertragenen Seiten aktivieren |

- abwählen - |

|

Cookies |

Verwendung von Cookies deaktivieren |

Es empfiehlt sich nicht, Programme aus dem Internet herunterzuladen, da es oft nicht möglich ist, einzuschätzen, wie vertrauenswürdig deren Quelle ist. Leider ist das Internet oft aber auch die schnellste und bequemste Bezugsquelle für die aktuellen Versionen von Treibern und Shareware. Da in der Regel nicht sicherzustellen ist, daß die heruntergeladenen Programme frei von Viren oder Trojanern sind, ist der Einsatz eines Antivirus-Produkts unumgänglich. Bei dessen Auswahl ist zum einen zu beachten, daß es eine gute Erkennungsrate aufweist, zum anderen sollte es über die Möglichkeit verfügen, nicht erst nach Aufforderung durch den Benutzer aktiv zu werden, sondern schon, wenn ein Zugriff auf die Datei erfolgt (On-Access-Scanner).

Eine unabhängige Bewertung der gängigen Virenscanner findet sich unter http://agn-www.exvtc.de, über die Features informieren die Internetseiten der Hersteller, deren Adressen ebenfalls auf den vorgenannten Seiten der Universität Hamburg zu finden sind. Unter ftp://agn-www.exvtc.de können Evaluationsversionen einiger Produkte heruntergeladen werden. Diese werden automatisch von den FTP-Servern der Hersteller geladen und dürfen für eine gewisse Zeit ausprobiert werden, bevor sie registriert werden müssen.

Es sei noch erwähnt, daß jeder Scanner nach 2-3 Monaten aktualisiert werden muß, da er ansonsten hoffnungslos veraltet ist, da in dieser Zeit schon zu viele neue Viren aufgetaucht sind, die er nicht erkennt.

Spenden an das Netzwerk-Test-Center bitte an die

Landeshauptkasse Hamburg, Kto-Nr. 101 600

Hamburgische Landesbank, BLZ 200 500 00

Stichwort: 34013 Prof. Brunnstein / FB Informatik

Copyright © 1999 Andreas G. Lessig

Alle Rechte an Text und Abbildungen sind vorbehalten. Kein Teil des Werkes darf in irgendeiner Form ohne schriftliche Genehmigung reproduziert oder unter Verwendung elektronischer Systeme verarbeitet, vervielfältigt oder weiterverbreitet werden.